《Wireshark数据包分析实战(第2版)》从网络嗅探与数据包分析的基础知识开始,渐进地介绍Wireshark的基本使用方法及其数据包分析功能特性,同时还介绍了针对不同协议层与无线网络的具体实践技术与经验技巧。

小编为大家汇总了一些学习本书后的心得体会,都是对书中精华的提炼,希望能够帮你进一步加深对书中知识的掌握。

1、过滤器

wireshark使用2种捕获器,它们分别是“显示过滤器”和“捕捉过滤器”。两个过滤器的使用场景不一样,过滤语法也不一样。2、捕捉过滤器

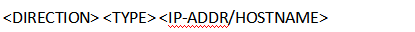

捕捉过滤器使用 BPF 语法,由关键词、原语和数字内容组成。限定词的分类

限定词 说明 举例

TYPE 指出名字或者数字的意义 host , net , port

DIRECTION 选择传输方向 src , dst

PROTOCOL 匹配协议 Ether , ip , tcp , udp , http , ftp

每条过滤器被称为“表达式”,表达式=一个或多个限定词+一个ID/数字;

单个限定词也可以做表达式的,比如说 tcp 就是只抓 TCP 包这样。

就像一条 ACL 可以由多条 rule 组成,一个表达式也可以有多条原语实现一个细致而贴心的捕捉过滤,在表达式与表达式之间,使用逻辑运算符 && || !进行连接。

举例:

主机名和地址过滤器

eg: src host 192.168.2.211

端口过滤器

可以抓一些应用的数据,此外有些识别不出的协议也可以用端口来抓

协议过滤器

有些协议是识别不出来的,用这种办法没法抓

协议域过滤器

icmp[0]==3 # 抓destination unreachabletcp[13]&16 == 16 #抓设了ACK位的包,这里的&是二进制与

3、显示过滤器

捕捉过滤器把抓到的包生成捕捉文件(.pcap),显示过滤器把文件再筛选一次,显示在用户界面上。因为显示过滤器长在用户主界面上的缘故,它比捕捉过滤器使用频率要更高一些。它的语法也非常简洁:Expression = Field Name + Relation + Value [+operator+Expression...]

看起来和捕获过滤器差不太多,但它的Filed Name非常多,多到可怕,有很多闻所未闻见所未见的协议以 【protocol.feature.subfeature】的形式存在。这个时候,直接使用它的用户图形界面看着建会比较友善,多看几次常用表达式就能背下来了。

常用的表达式有这些:

ip.addr == 192.168.2.33

frame.len <= 128

..........

自己抓着玩的时候还可以通过已存在的包自动建立表达式,比如说有一个tcp包,想看看这个包所上下文,可以右键‘追踪流’看看这个包所属的数据流。此时的Expression是 tcp.stream ==

以上是大家比较用的上的一些知识,后续小编还将继续为大家汇总,记得经常关注思博的官网~

闽公网安备 35012102500533号

闽公网安备 35012102500533号